Firewall Nedir

Firewall nedir?

Firewall, bir ağa yetkisiz erişimi engelleyen bir ağ güvenlik cihazıdır. Tehditleri belirlemek ve engellemek için bir dizi güvenlik kuralını kullanarak gelen ve giden trafiği denetler.

Güvenlik duvarı fiziksel donanım, dijital yazılım, hizmet olarak yazılım ( SaaS ) veya sanal özel bulut olabilir .

Firewall hem kişisel hem de kurumsal ortamlarda kullanılır ve Mac, Windows ve Linux bilgisayarlar da dahil olmak üzere birçok cihaz yerleşik bir güvenlik duvarıyla birlikte gelir. Yaygın olarak ağ güvenliğinin önemli bir bileşeni olarak kabul edilirler.

Firewall neden önemlidir?

Güvenlik duvarları, bilgisayar korsanları ve kötü amaçlı yazılım saldırıları gibi dış tehditlere karşı ilk savunma hattı görevi görür . Özellikle, izinsiz giriş önleme sistemi ( IPS ) ile birleştirilmiş güvenlik duvarları, kötü amaçlı yazılımların ve belirli uygulama katmanı saldırılarının önlenmesinde çok önemlidir.

Firewall ilk olarak internetin ilk günlerinde, ağların artan karmaşıklığın üstesinden gelebilecek yeni güvenlik yöntemlerine ihtiyaç duyduğu dönemde ortaya çıktı. O zamandan beri , modern bilgi işlemin merkezi mimarisi olan istemci-sunucu modelinde ağ güvenliğinin temeli haline geldiler .

Genel olarak güvenlik duvarları , siber saldırıların önlenmesinde , hassas verilerin korunmasında, bilgisayar sistemleri ve ağlarının gizliliğinin ve güvenliğinin korunmasında önemli bir rol oynamaktadır .

Firewall nasıl çalışır?

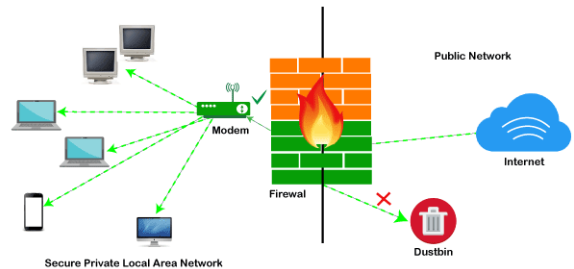

Firewall, harici ağ ile koruduğu ağ arasında bir sınır oluşturur. Bir ağ bağlantısı boyunca satır içi olarak takılır ve korunan ağa giren ve çıkan tüm paketleri inceler. Denetlerken, iyi huylu ve kötü amaçlı trafik veya paketler arasında ayrım yapmak için önceden yapılandırılmış bir dizi kural kullanır.

Paket terimi, internet aktarımı için biçimlendirilmiş bir veri parçasını ifade eder. Paketler verinin kendisini ve verinin nereden geldiği gibi veri hakkındaki bilgileri içerir. Güvenlik duvarları, belirli bir paketin kural kümesine uyup uymadığını belirlemek için bu paket bilgilerini kullanabilir. Aksi takdirde paketin korunan ağa girmesi engellenir.

Kural kümeleri kaynak, hedef ve içerik dahil olmak üzere paket verilerinin gösterdiği çeşitli şeylere dayanabilir.

Bu özellikler ağın farklı seviyelerinde farklı şekilde temsil edilebilir. Bir paket ağda dolaşırken, protokole onu nereye göndereceğini bildirmek için birkaç kez yeniden biçimlendirilir. Farklı ağ seviyelerindeki paketleri okumak için farklı türde güvenlik duvarları mevcuttur. Firewall Nedir

Kullanım Alanları

Firewall hem kurumsal hem de tüketici ortamlarında kullanılır. Modern kuruluşlar, bunları diğer siber güvenlik cihazlarıyla birlikte güvenlik bilgileri ve olay yönetimi stratejisine dahil eder .

Firewall genellikle antivirüs uygulamalarıyla birlikte kullanılır . Kişisel güvenlik duvarları, kurumsal güvenlik duvarlarının aksine, çeşitli ürünlerden oluşan bir koleksiyon yerine genellikle tek bir üründür. Bunlar yazılım veya yerleşik güvenlik duvarı ürün yazılımına sahip bir cihaz olabilir.

Aşağıda Firewall için bazı kullanım durumları verilmiştir:

- Tehdit savunması. Güvenlik duvarları, kötü amaçlı yazılım saldırıları veya bilgisayar korsanlığı girişimleri gibi dış tehditlere karşı koruma sağlamak için bir kuruluşun ağ çevresine veya segmentasyon oluşturmak ve içeriden gelen tehditlere karşı koruma sağlamak için ağ içine kurulabilir .

- Günlük kaydı ve denetim işlevleri. Güvenlik duvarları, yöneticilerin kalıpları belirlemek ve kural kümelerini geliştirmek için kullanabileceği olayların kaydını tutar. Sürekli gelişen siber güvenlik tehditlerine ayak uydurmak için kuralların düzenli olarak güncellenmesi gerekir. Satıcılar yeni tehditleri keşfeder ve bunları mümkün olan en kısa sürede karşılayacak yamalar geliştirir.

- Trafik filtreleme. Tek bir ev ağında, bir güvenlik duvarı trafiği filtreleyebilir ve kullanıcıyı izinsiz girişlere karşı uyarabilir. Dijital Abone Hattı veya kablolu modemler gibi her zaman açık olan bağlantılar için özellikle kullanışlıdırlar çünkü bu bağlantı türleri statik IP adresleri kullanır. Güvenlik duvarı, internetten yalnızca amaçlanan ve zarar vermeyen içeriğin geçmesini sağlar.

- Erişimi kontrol etme ve engelleme. Güvenlik duvarları, yetkisiz kullanımı önlemek amacıyla belirli web sitelerine ve çevrimiçi hizmetlere erişimi kontrol etmek ve engellemek için kullanılabilir. Örneğin bir kuruluş, çalışanların internette gezinirken şirket politikalarına uymasını sağlamak amacıyla sakıncalı web sitelerine erişimi engellemek için bir güvenlik duvarı kullanabilir.

- Güvenli uzaktan erişim. Güvenlik duvarları, sanal özel ağ ( VPN ) veya diğer güvenli uzaktan erişim teknolojisi aracılığıyla bir ağa güvenli uzaktan erişim sağlamak için kullanılabilir .

Firewall türleri – Firewall Nedir?

Firewall, verileri filtreleme biçimlerine veya korudukları sisteme göre kategorilere ayrılır.

Korunduklarına göre kategorize edildiğinde iki tür ağ tabanlı ve ana bilgisayar tabanlıdır. Ağ tabanlı güvenlik duvarları tüm ağı korur ve genellikle donanımdır. Ana bilgisayar tabanlı güvenlik duvarları, ana bilgisayarlar olarak bilinen bireysel cihazları korur ve genellikle yazılımdır.

Filtreleme yöntemine göre kategorilere ayrılırken ana türler şu şekildedir:

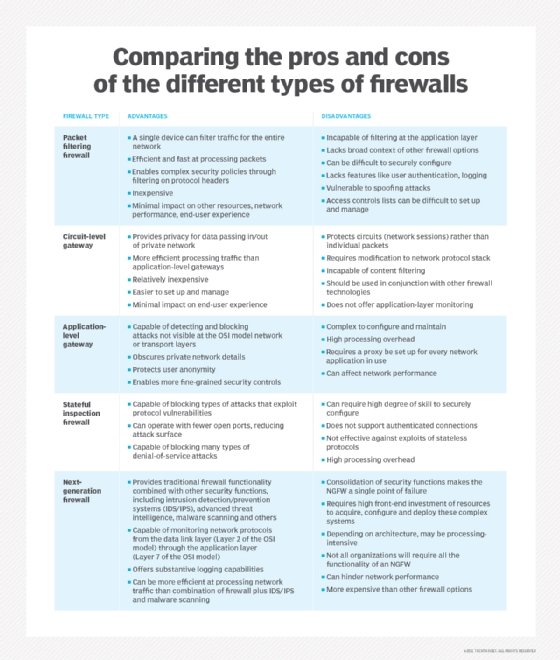

- Paket filtreleyen güvenlik duvarları veri paketlerini ayrı ayrı inceler ve paketin içeriğini bilmez.

- Durum bilgisi olan güvenlik duvarları, bir paketin başka bir paketle ilişkili olup olmadığını belirlemek için ağ trafiğini inceler.

- Devre düzeyinde ağ geçidi güvenlik duvarları, güvenilen istemcilerden veya sunuculardan güvenilmeyen ana bilgisayarlara (veya tersi) kadar olan paketler arasındaki TCP anlaşmasını izleyerek güvenlik sağlar .

- Proxy güvenlik duvarları veya uygulama düzeyindeki ağ geçitleri, Açık Sistemler Ara Bağlantısı ( OSI ) referans modelinin uygulama katmanındaki paketleri denetler .

- Yeni nesil güvenlik duvarları (NGFW’ler), kurumsal güvenlik duvarı özelliklerini bir IPS ve uygulama kontrolüyle entegre etmek için çok katmanlı bir yaklaşım kullanır.

- Tehdit odaklı NGFW’ler, uygulama katmanı ve gelişmiş kötü amaçlı yazılım saldırıları da dahil olmak üzere modern tehditleri engellemek için geleneksel güvenlik duvarı teknolojisini gelişmiş işlevsellik ile birleştirir.

- Sanal güvenlik duvarları veya bulut güvenlik duvarları, sanallaştırılmış bir ortamda sanal makineler ( VM’ler) için trafik filtreleme ve izleme sağlar .

- Bulutta yerel güvenlik duvarları, ağ ve güvenlik operasyonları ekiplerinin yüksek hızlarda çalışmasını sağlayan otomatik ölçeklendirme özellikleri sağlar.

Yukarıdaki listede yer alan her güvenlik duvarı türü, trafiği öncekinden daha yüksek düzeyde bir bağlamla inceler; örneğin, durum bilgisi olan bir güvenlik duvarı, paket filtreleyen bir güvenlik duvarından daha fazla içeriğe sahiptir.

Paket filtreleme ve ağ katmanı Firewall – Firewall Nedir?

Bir paket, paket filtreleyen bir güvenlik duvarından geçtiğinde kaynak ve hedef adresi, protokolü ve hedef port numarası kontrol edilir. Paket bırakılır, yani güvenlik duvarının kural setine uymuyorsa hedefine iletilmez. Örneğin, bir güvenlik duvarı Telnet erişimini engelleyecek bir kuralla yapılandırılmışsa , güvenlik duvarı, Telnet sunucusu uygulamasının dinleyeceği bağlantı noktası olan 23 numaralı TCP bağlantı noktasına yönelik paketleri bırakır.

Paket filtreleyen bir güvenlik duvarı esas olarak OSI referans modelinin ağ katmanında çalışır, ancak aktarım katmanı kaynak ve hedef bağlantı noktası numaralarını elde etmek için kullanılır. Her paketi bağımsız olarak inceler ve herhangi bir paketin mevcut trafik akışının parçası olup olmadığını bilmez.

Paket filtreleyen güvenlik duvarı etkilidir, ancak her paketi ayrı ayrı işlediğinden, IP yanıltma saldırılarına karşı savunmasız olabilir ve yerini büyük ölçüde durum denetlemeli güvenlik duvarları almıştır.

Durum bilgisi olan denetim Firewall – Firewall Nedir?

Dinamik paket filtreleyen güvenlik duvarları olarak da bilinen durum bilgisi olan inceleme güvenlik duvarları , iletişim paketlerini zaman içinde izler ve hem gelen hem de giden paketleri inceler.

Bu tür güvenlik duvarı, tüm açık bağlantıları takip eden bir tablo tutar. Yeni bir paket geldiğinde, paket başlığındaki bilgileri durum tablosuyla (geçerli bağlantıların listesi) karşılaştırır ve paketin kurulu bir bağlantının parçası olup olmadığını belirler. Eğer öyleyse, paketin daha fazla analiz edilmeden geçmesine izin verilir. Ancak paket mevcut bir bağlantıyla eşleşmiyorsa, yeni bağlantılar için belirlenen kurala göre değerlendirilir.

Durum bilgisi olan inceleme güvenlik duvarları oldukça etkili olmasına rağmen, hizmet reddi ( DoS ) saldırılarına karşı savunmasız olabilirler . DoS saldırıları, bu tür güvenlik duvarlarının genellikle güvenli olduğunu varsaydığı yerleşik bağlantılardan yararlanır.

Devre düzeyinde ağ geçidi Firewall

Güvenilir bir istemci veya sunucu, güvenilmeyen bir ana bilgisayara paket gönderdiğinde veya bunun tersi durumda, devre düzeyindeki bir ağ geçidi güvenlik duvarı, iki paket arasındaki TCP anlaşmasını inceler. Ağ trafiğini oturum seviyesinde kontrol eder ve OSI modelinin oturum katmanını takip eder. Bu güvenlik duvarı, paketlerin içeriğini incelemek yerine, bir oturumun meşru olup olmadığını belirlemek için paketlerin protokol başlıklarını inceler.

Devre düzeyindeki bir ağ geçidi güvenlik duvarı, güvenilen bir istemciden veya sunucudan güvenilmeyen bir ana bilgisayara bağlanma isteği aldığında, bir oturum oluşturmak için hedef ana bilgisayarla üç yönlü bir anlaşma başlatır. Daha sonra paketlerin içeriğini daha fazla incelemeden paketleri iki ana bilgisayar arasında iletir.

Bu tür güvenlik duvarı , bağlantı noktası tarama ve DoS saldırıları gibi belirli saldırıları tespit edip önleyebildiği için paket filtrelemeli güvenlik duvarlarına göre daha yüksek düzeyde güvenlik sağlayabilir . Ancak, paket içeriğini incelemediğinden devre düzeyindeki ağ geçidi güvenlik duvarı, uygulama katmanı güvenlik duvarıyla aynı düzeyde güvenlik sunamaz.

Uygulama katmanı ve proxy Firewall – Firewall Nedir?

Bu tür güvenlik duvarına proxy tabanlı veya ters proxy güvenlik duvarı adı verilir . Uygulama katmanı filtrelemesi sağlarlar ve geçerli istekleri, geçerli bir veri isteği olarak gizlenen kötü amaçlı kodlardan ayırt etmek için bir paketin yükünü inceleyebilirler . Web sunucularına yönelik saldırılar yaygınlaştıkça, ağları uygulama katmanındaki saldırılara karşı korumak için güvenlik duvarlarına olan ihtiyaç da arttı. Paket filtreleme ve durum bilgisi olan güvenlik duvarları bunu uygulama katmanında yapamaz.

Bu tür bir Firewall yükün içeriğini incelediğinden, güvenlik mühendislerine ağ trafiği üzerinde daha ayrıntılı kontrol sağlar. Örneğin, belirli bir kullanıcıdan gelen belirli bir Telnet komutuna izin verebilir veya reddedebilirken, diğer güvenlik duvarı türleri yalnızca belirli bir ana bilgisayardan gelen genel istekleri kontrol edebilir.

Bu tür bir güvenlik duvarı bir proxy sunucusunda bulunduğunda (bu, onu bir proxy güvenlik duvarı haline getirir), bir saldırganın ağın nerede olduğunu keşfetmesi ve başka bir güvenlik katmanı oluşturması zorlaşır. Hem istemci hem de sunucu, oturumu bir aracı (uygulama katmanı güvenlik duvarını barındıran proxy sunucu) aracılığıyla yürütmek zorunda kalır. Harici bir istemci, dahili bir ağ sunucusuna bağlantı istediğinde veya bunun tersi olduğunda, istemci bunun yerine proxy ile bir bağlantı açar. Bağlantı isteği güvenlik duvarı kural tabanındaki kriterleri karşılıyorsa, proxy güvenlik duvarı bağlantıyı açar.

Uygulama katmanı filtrelemenin en önemli yararı, bilinen kötü amaçlı yazılımlar veya belirli web siteleri gibi belirli içerikleri engelleme ve Köprü Metni Aktarım Protokolü , Dosya Aktarım Protokolü ve alan adı sistemi gibi belirli uygulama ve protokollerin kötüye kullanıldığını fark edebilme yeteneğidir. Uygulama katmanı güvenlik duvarı kuralları, dosyaların yürütülmesini veya verilerin belirli uygulamalar tarafından işlenmesini kontrol etmek için de kullanılabilir. Firewall Nedir

Yeni nesil Firewall – Firewall Nedir?

Bu tür Firewall, diğer türlerin ek güvenlik yazılımı ve cihazlarla bir kombinasyonudur. NGFW’nin yararı, her güvenlik duvarı türünün güçlü yönlerini, her türün zayıf yönlerini kapsayacak şekilde birleştirmesidir. Bir NGFW, tek bir bileşenin aksine genellikle tek bir ad altında bir teknolojiler demetidir.

Modern ağ çevrelerinde o kadar çok giriş noktası ve farklı kullanıcı türü bulunur ki, ana bilgisayarda daha güçlü erişim kontrolü ve güvenlik gerekir. Çok katmanlı bir yaklaşıma olan bu ihtiyaç, NGFW’lerin ortaya çıkmasına neden oldu.

Bir NGFW üç temel varlığı birleştirir: geleneksel güvenlik duvarı özellikleri, uygulama farkındalığı ve IPS. Birinci nesil güvenlik duvarlarına durum denetiminin getirilmesine benzer şekilde NGFW’ler, güvenlik duvarının karar verme sürecine ek bağlam kazandırır.

NGFW’ler, ağ adresi çevirisi , URL engelleme ve VPN’ler dahil olmak üzere geleneksel kurumsal güvenlik duvarlarının yeteneklerini , birinci nesil ürünlerde geleneksel olarak bulunmayan hizmet kalitesi işlevselliği ve özellikleriyle birleştirir. NGFW’ler , Güvenli Yuva Katmanı ve Güvenli Kabuk incelemesini ve itibara dayalı kötü amaçlı yazılım tespitini dahil ederek amaç tabanlı ağı destekler . NGFW’ler ayrıca paketlerin içeriğini kontrol etmek ve kötü amaçlı yazılımları önlemek için derin paket incelemesini ( DPI ) kullanır.

Bir NGFW veya herhangi bir güvenlik duvarı diğer cihazlarla birlikte kullanıldığında buna birleşik tehdit yönetimi adı verilir .

Sanal Firewall

Sanal Firewall tamamen sanallaştırılmış bir ortamda çalışır ve donanım güvenlik duvarıyla aynı güvenlik ve inceleme yeteneklerini sağlar.

VM’ler arasındaki ve VM’ler ile dış dünya arasındaki ağ trafiğini izler ve denetler. Güvenlik duvarı, VM’ler ile sanallaştırma katmanını sağlayan hipervizör arasında yer alır ve önceden tanımlanmış bir dizi kurala göre paketlere izin verilip verilmeyeceğini veya engellenip engellenmeyeceğini belirlemek için ağ katmanındaki trafiği denetler.

Sanal güvenlik duvarları trafiği IP adresine, bağlantı noktalarına, protokollere ve diğer faktörlere göre filtreleyebilir ve fiziksel güvenlik duvarlarıyla aynı güvenlik ve inceleme yeteneklerini sağlayabilir. Bazı sanal güvenlik duvarları aynı zamanda uygulama düzeyinde güvenlik, izinsiz giriş tespiti ve izinsiz giriş önleme gibi güvenlik özellikleri de sunar. SonicWall NSv Serisi ve Juniper vSRX Sanal Güvenlik Duvarı, sanal güvenlik duvarlarına örnektir.

Bulutta yerel güvenlik duvarları

Bulutta yerel güvenlik duvarı, bulut tabanlı bir altyapıda çalışmak üzere özel olarak tasarlanmış bir tür sanal güvenlik duvarıdır. Bulut ortamında çalışan VM’ler ve konteynerler için trafik filtreleme ve izleme sağlayan bir ağ güvenlik duvarı güvenlik sistemidir .

Bulut tabanlı güvenlik duvarları, geleneksel sanal güvenlik duvarlarıyla aynı güvenlik ve denetim yeteneklerini sağlar ancak bulut tabanlı ortamların dinamik ve ölçeklenebilir doğası için optimize edilmiştir. Kubernetes gibi bulut düzenleme platformlarıyla entegre olacak ve çok sayıda bulut kaynağında otomatik güvenlik politikası uygulaması sağlayacak şekilde tasarlandılar .

Güvenlik açıkları

Daha az gelişmiş güvenlik duvarları (örneğin, paket filtreleyen güvenlik duvarları), paketleri tam olarak incelemek için DPI kullanmadıkları için daha yüksek düzeydeki saldırılara karşı savunmasızdır. Bu güvenlik açığını gidermek için NGFW’ler tanıtıldı. Ancak NGFW’ler hâlâ zorluklarla karşı karşıyadır ve gelişen tehditlere karşı savunmasızdır. Bu nedenle kuruluşların bunları izinsiz giriş tespit sistemleri ve izinsiz giriş önleme sistemleri gibi diğer güvenlik bileşenleriyle eşleştirmesi gerekir . Bir güvenlik duvarının savunmasız olabileceği modern tehditlere örnek olarak aşağıdakiler verilebilir:

- İçeriden saldırılar. Kuruluşlar, ağı bölümlere ayırmak ve dahili koruma sağlamak için çevre güvenlik duvarının üstüne dahili bir güvenlik duvarı kullanabilir. Bir saldırıdan şüpheleniliyorsa kuruluşlar, NGFW özelliklerini kullanarak hassas verileri denetleyebilir. Tüm denetimler, kuruluş içindeki, kuruluşun ağını kullanmaya yönelik en iyi uygulamaları özetleyen temel dokümantasyona uygun olmalıdır. İçeriden bir tehdide işaret edebilecek davranış örnekleri arasında aşağıdakiler yer alır:

- Hassas verilerin düz metin olarak iletilmesi.

- Mesai saatleri dışında kaynağa erişim.

- Kullanıcı tarafından hassas kaynağa erişim hatası.

- Ağ kaynaklarına erişen üçüncü taraf kullanıcılar.

- Dağıtılmış DoS (DDoS) saldırıları. DDoS saldırısı, hedefi veya çevresindeki altyapıyı trafik akışıyla bunaltarak hedeflenen ağın normal trafiğini bozmaya yönelik kötü niyetli bir girişimdir. Saldırı trafiğinin kaynağı olarak güvenliği ihlal edilmiş birden fazla bilgisayar sistemini kullanır. Kötüye kullanılan makineler, bilgisayarları ve nesnelerin interneti ( IoT ) cihazları gibi diğer ağ bağlantılı kaynakları içerebilir . DDoS saldırısı, normal trafiğin hedefine ulaşmasını engelleyen trafik sıkışıklığına benzer. Bir DDoS saldırısını hafifletmedeki temel husus, saldırı ile normal trafik arasında ayrım yapmaktır. Çoğu zaman, bu saldırı türündeki trafik görünüşte meşru kaynaklardan gelebilir ve çeşitli güvenlik bileşenlerinin çapraz kontrol ve denetimini gerektirir.

- Kötü amaçlı yazılım. Kötü amaçlı yazılım tehditleri çeşitlidir, karmaşıktır ve güvenlik teknolojisi ve koruduğu ağlarla birlikte sürekli olarak gelişmektedir. IoT’nin yükselişiyle ağlar daha karmaşık ve dinamik hale geldikçe, güvenlik duvarlarının onları savunması da daha zor hale geliyor.

- Yamalama ve yapılandırma. Kötü yapılandırılmış bir güvenlik duvarı veya kaçırılmış bir satıcı güncellemesi, ağ güvenliğine zarar verebilir. BT yöneticileri güvenlik bileşenlerinin bakımında proaktif olmalıdır.

Güvenlik duvarı satıcıları

Güvenlik duvarı satın almak isteyen kuruluşlar, ihtiyaçlarını ve ağ mimarisini anlamalıdır. Aşağıdaki NGFW satıcıları da dahil olmak üzere birçok farklı türde güvenlik duvarı, özellik ve satıcı vardır:

- Barracuda CloudGen Güvenlik Duvarı, hibrit bulut ortamları için tasarlanmış gelişmiş tehdit koruması sağlar.

- Cisco Firepower Serisi, kötü amaçlı yazılım tespiti, IPS, URL filtreleme ve Kubernetes üzerine kurulu diğer bulutta yerel güvenlik duvarı seçeneklerini sunar .

- Fortinet FortiGate, küçük kuruluşların yanı sıra kurumsal veri merkezleri için tasarlanmış izinsiz girişlere karşı koruma ve diğer yapay zeka destekli hizmetler sunuyor.

- Palo Alto Networks PA Serisi, makine öğrenimi tabanlı tehdit tespiti ve izinsiz giriş sağlar . Küçük ve orta ölçekli işletmeler, büyük işletmeler ve yönetilen hizmet sağlayıcılar için seçenekler sunar.

- SonicWall Ağ Güvenliği cihaz Serisi , gelişmiş tehdit korumasının yanı sıra URL filtreleme, kötü amaçlı yazılım tespiti ve izinsiz giriş koruması da sunar.

- Sophos XG Serisi , SaaS, yazılım tanımlı geniş alan ağları ve bulut trafiği için tehdit istihbaratı, izinsiz giriş önleme ve web uygulaması güvenlik duvarı koruması sunar.

Güvenlik duvarı en iyi uygulamaları

Çoğu kuruluşun izlemesi gereken bazı yaygın güvenlik duvarı en iyi uygulamaları şunlardır:

- Varsayılan olarak tüm trafiği engelleyin ve yalnızca belirli trafiğe izin verin.

- En az ayrıcalık ilkesini izleyin ve kullanıcılara yalnızca görevlerini tamamlamak için gereken minimum erişim düzeyini verin.

- Herhangi bir güvenlik açığını kontrol etmek için düzenli güvenlik denetimleri yapın.

- Güvenlik duvarı kurallarındaki değişiklikleri yönetmek ve izlemek için güvenlik duvarı değişiklik kontrolünü yönetin.

- Yeni tehditleri algılayıp engelleyebildiğinden emin olmak için güvenlik duvarı yazılımını güncel tutun.

- Gereksiz işlemleri azaltmak ve performansı artırmak için güvenlik duvarı kurallarını optimize edin.

Güvenlik duvarlarının tartışmalı kullanımları

Güvenlik duvarları, devletin sansüründe olduğu gibi, siyasi veya ideolojik hedeflere dayalı olarak belirli web sitelerine veya içeriğe erişimi kısıtlayarak kontrol veya diğer etik olmayan amaçlar için kullanılabilir. Çin’in Büyük Güvenlik Duvarı, güvenlik duvarlarının etik açıdan sorgulanabilir amaçlarla nasıl kullanılabileceğinin bir örneğidir. Çin hükümeti, belirli web sitelerine erişimi engellemek ve siyasi veya sosyal açıdan hassas olduğu düşünülen içeriğe erişimi kısıtlamak için Büyük Güvenlik Duvarı’nı kullanıyor. Büyük Güvenlik Duvarı ayrıca çevrimiçi etkinlikleri izliyor ve kişisel bilgileri topluyor; bu da gizlilik ve bireysel özgürlüklerle ilgili endişelere yol açıyor. Firewall Nedir

Bazı şirketler, çalışanların yasal web sitelerine erişimini kısıtlamak veya çevrimiçi faaliyetlerini takip etmek için güvenlik duvarı kullandıkları için de inceleme altına alındı.

Tipik olarak, güvenlik duvarlarının DPI özellikleri, çevrimiçi etkinlikleri izlemek ve internet kullanıcılarının mahremiyetini ve kişisel özgürlüğünü ihlal edecek şekilde kişisel bilgiler toplamak için kullanılabilir.

Ağ güvenliğinin geleceği – Firewall Nedir?

İnternetin ilk günlerinde, AT&T’den Steven M. Bellovin güvenlik duvarı metaforunu ilk kez kullandığında, ağ trafiği esas olarak kuzeyden güneye doğru akıyordu. Bu basitçe, bir veri merkezindeki trafiğin çoğunun istemciden sunucuya ve sunucudan istemciye aktığı anlamına gelir. Ancak son birkaç yılda sanallaştırma ve birleşik altyapı gibi trendler daha fazla doğu-batı trafiği yarattı; bu da bazen bir veri merkezindeki en büyük trafik hacminin sunucudan sunucuya hareket ettiği anlamına geliyor. Bu değişimle başa çıkabilmek için bazı kuruluşlar geleneksel üç katmanlı veri merkezi mimarisinden yaprak omurga mimarisinin çeşitli biçimlerine geçiş yaptı.. Mimarideki bu değişiklik, bazı güvenlik uzmanlarının, güvenlik duvarlarının bir ağın güvenliğini sağlamada hala önemli bir role sahip olmasına rağmen, daha az etkili olma riski taşıdığı konusunda uyarmasına neden oldu. Hatta bazı uzmanlar istemci-sunucu modelinden tamamen ayrılılacağını öngörüyor. Firewall Nedir?

Ağ güvenliğinde keşfedilmeye değer yeni ortaya çıkan trendlerden bazıları şunlardır:

- Yazılım tanımlı çevre (SDP). SDP’nin kullanımı, güvenlik duvarından daha az gecikmeye sahip olduğundan sanal ve bulut tabanlı mimarilere daha uygundur. Ayrıca, IP adresine dayalı erişim yerine kullanıcı erişimini güvence altına almaya odaklandığı için giderek daha fazla kimlik odaklı olan güvenlik modellerinde daha iyi çalışır. Bir SDP sıfır güven çerçevesine dayanmaktadır .

- Güvenli Erişim Hizmeti Uç Noktası (SASE). SASE, ağların yeni ve gelişen tehditlere karşı korunmasında giderek daha önemli hale geliyor.

- Hizmet olarak güvenlik duvarı (FWaaS). Bulutta bulunan NGFW’ler, hazır ölçeklenebilirlik ve esneklik gibi standart bulut hizmeti avantajlarını kullanırken uzaktaki çalışanlar ve sunuculara yönelik trafiği inceledikçe popülerlik kazanmaya devam ediyor.

- Sıfır güven politikası. Sıfır pas politikası, tüm erişim isteklerinin potansiyel olarak kötü niyetli olduğunu ve erişimin yalnızca ihtiyaç duyulduğunda verildiğini varsayar. Sıfır güven yaklaşımı, gelecekte ağ güvenliği açısından kritik öneme sahiptir.

- Yapay zeka (AI) ve otomasyon. Yapay zeka ve otomasyonun, hem tehdit tespiti hem de müdahale açısından ağ güvenliğinde daha büyük bir rol oynaması muhtemeldir.

Siber güvenlik ortamı gelişmeye devam ettikçe kuruluşların tehditleri azaltmak ve ağ güvenliğini sağlamak için yenilikçi hizmetleri benimseme konusunda proaktif kalmaları gerekiyor.